AWS – IAM Assume Role (为已有的IAM User添加Role)

参考视频:https://www.youtube.com/watch?v=MkiWa31iV6U

IAM Role是让AWS资源使用角色并且得到执行权限。如果想要把同一个IAM Role添加给IAM User那么就需要根据以下的步骤来做。

【创建Role】

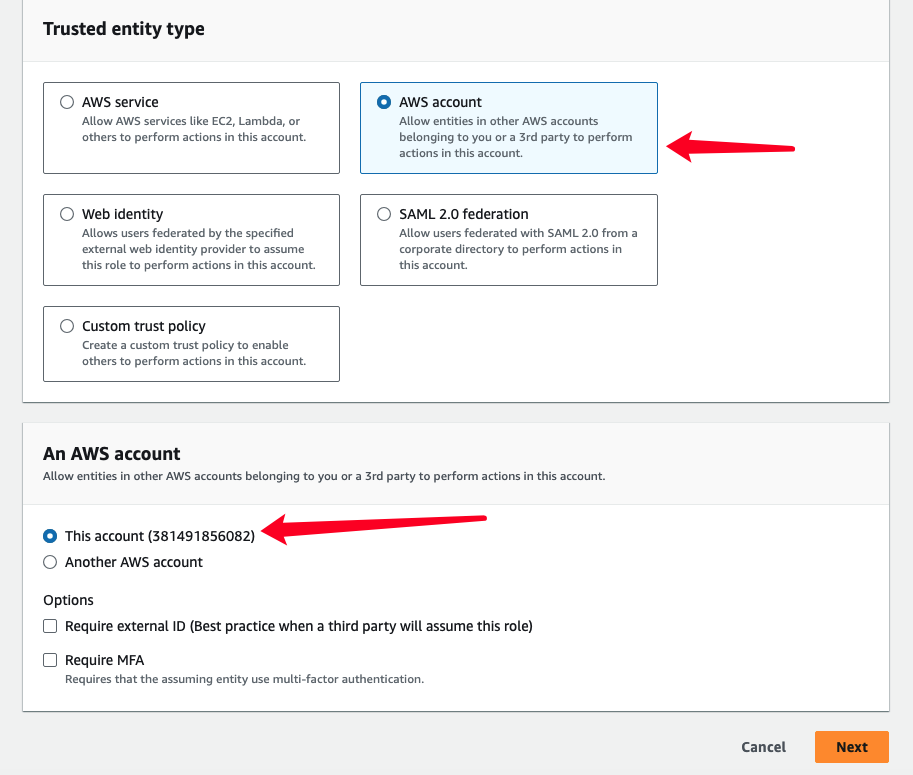

1. 在Trusted entity type 选择aws account ,然后选择this account

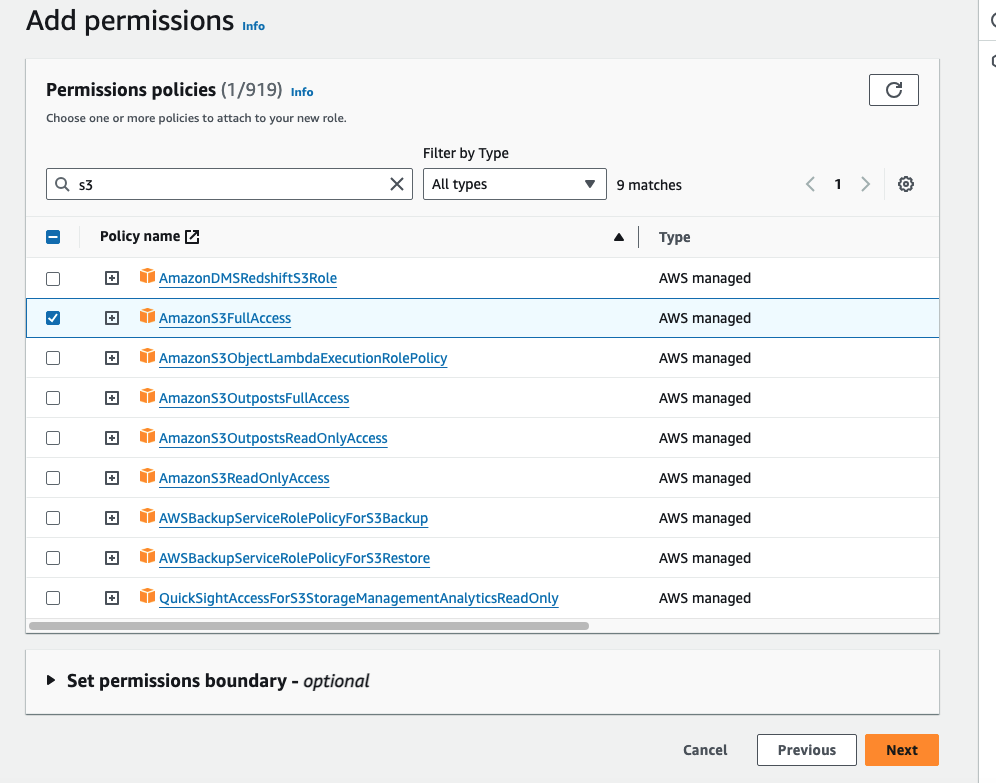

2. 接着就是选择Policy 我们这个教程是给与S3FullAccess的权限

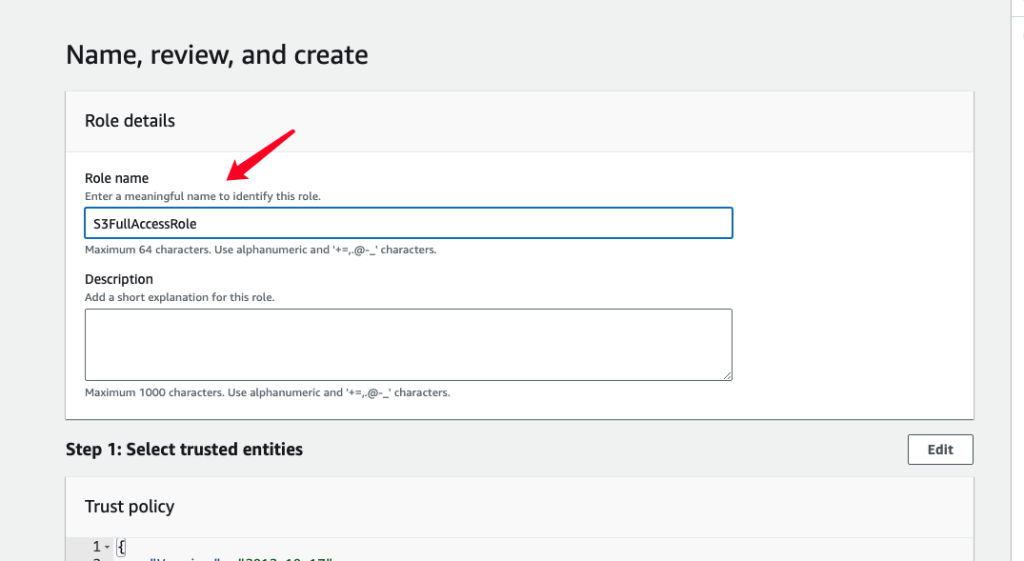

3. 可以为你创建的新role取名,接着就完成创建Role了

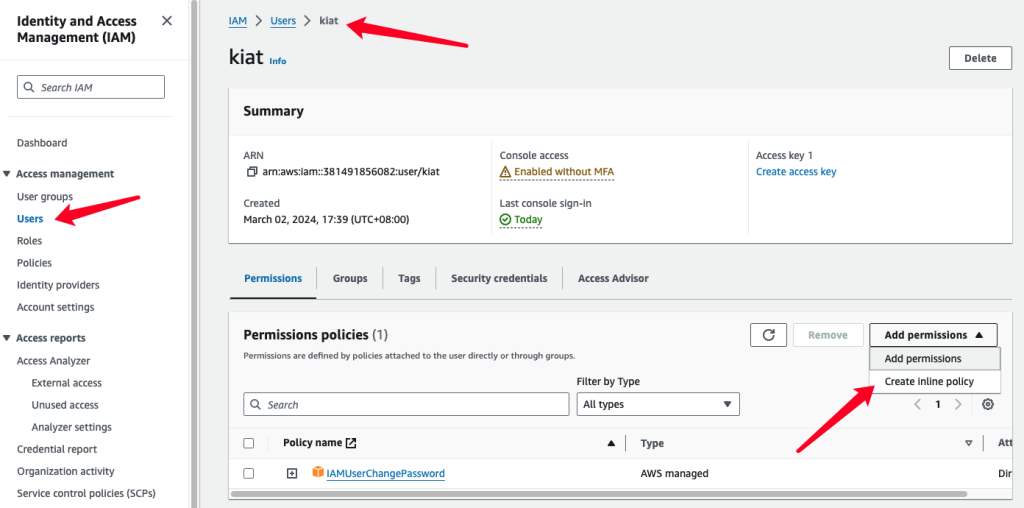

【为已有的IAM User绑定Role】

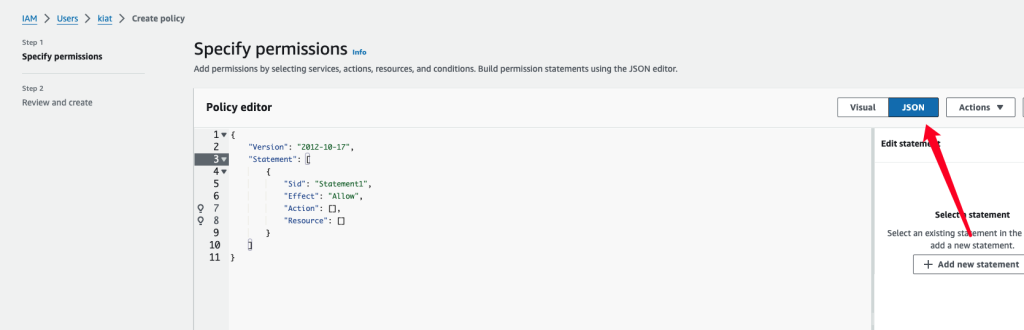

- 在已经创建的IAM用户选择create inline policy,然后选择JSON

2. 然后使用以下的JSON,但是Resource必须改成你所要绑定的Role ARN, 接着为这个inline policy取名就绑定完成了

JSON

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "Statement1",

"Effect": "Allow",

"Action": [

"sts:AssumeRole"

],

"Resource": "你的roleARN"

}

]

}【验证绑定】

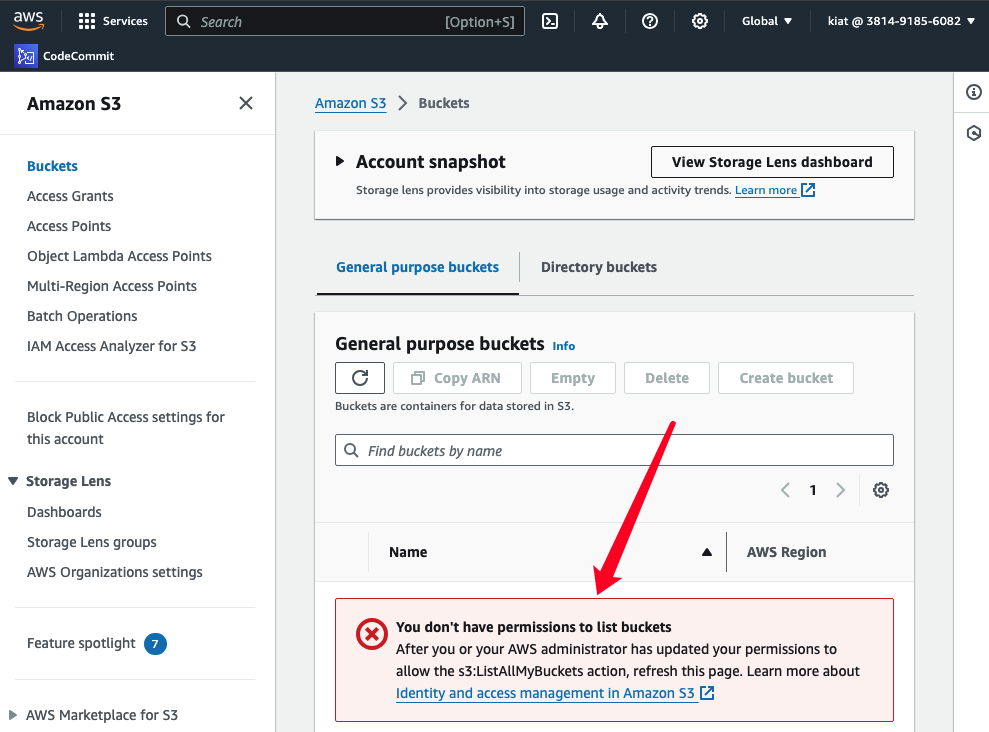

- 如果我们使用IAM User登入console去到S3的话是没有权限查看的

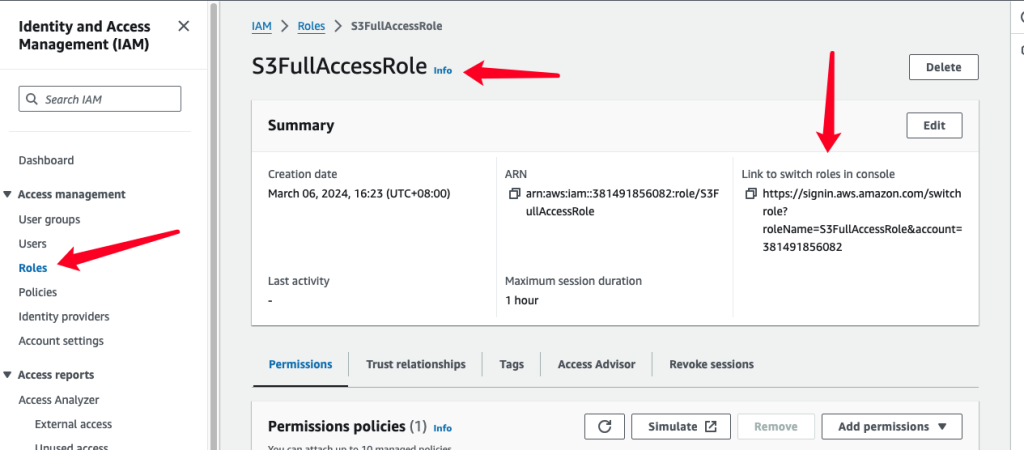

2. 需要去到IAM Role,获取switch role url 才能跳转权限

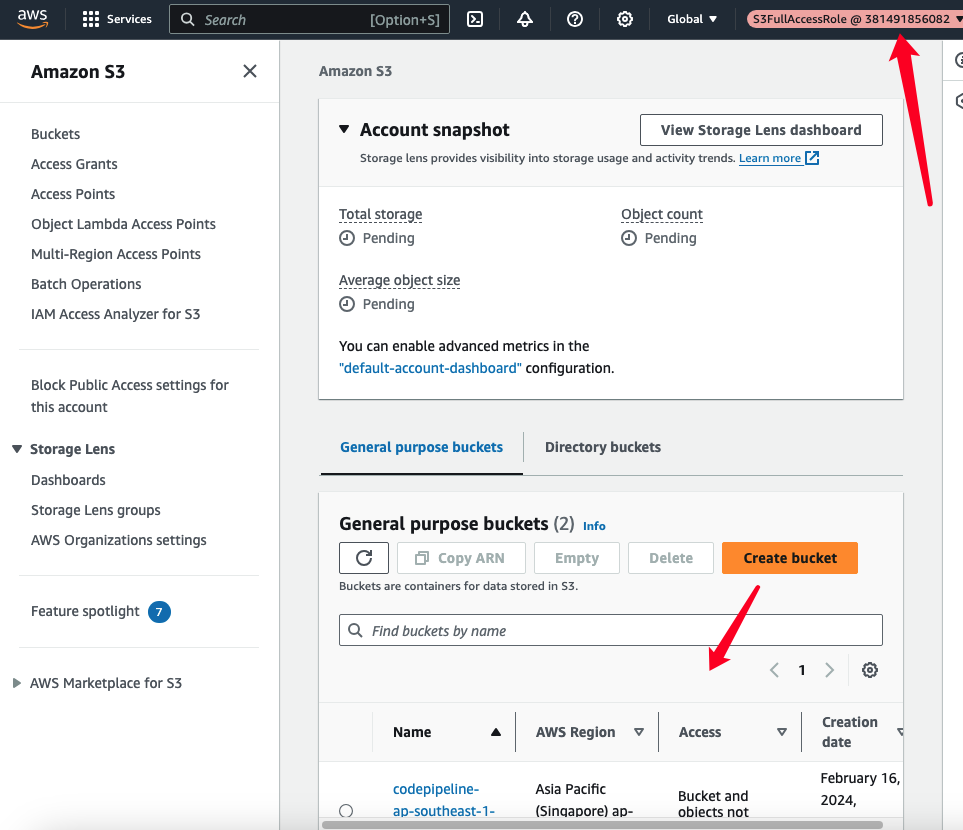

3. 跳转了权限就能查看S3 bucket了,而且用户名也会显示不一样

![]()

Facebook评论